क्लास सेंट्रल पर डीडीओएस अटैक: शमन, एसईओ प्रभाव और लागत

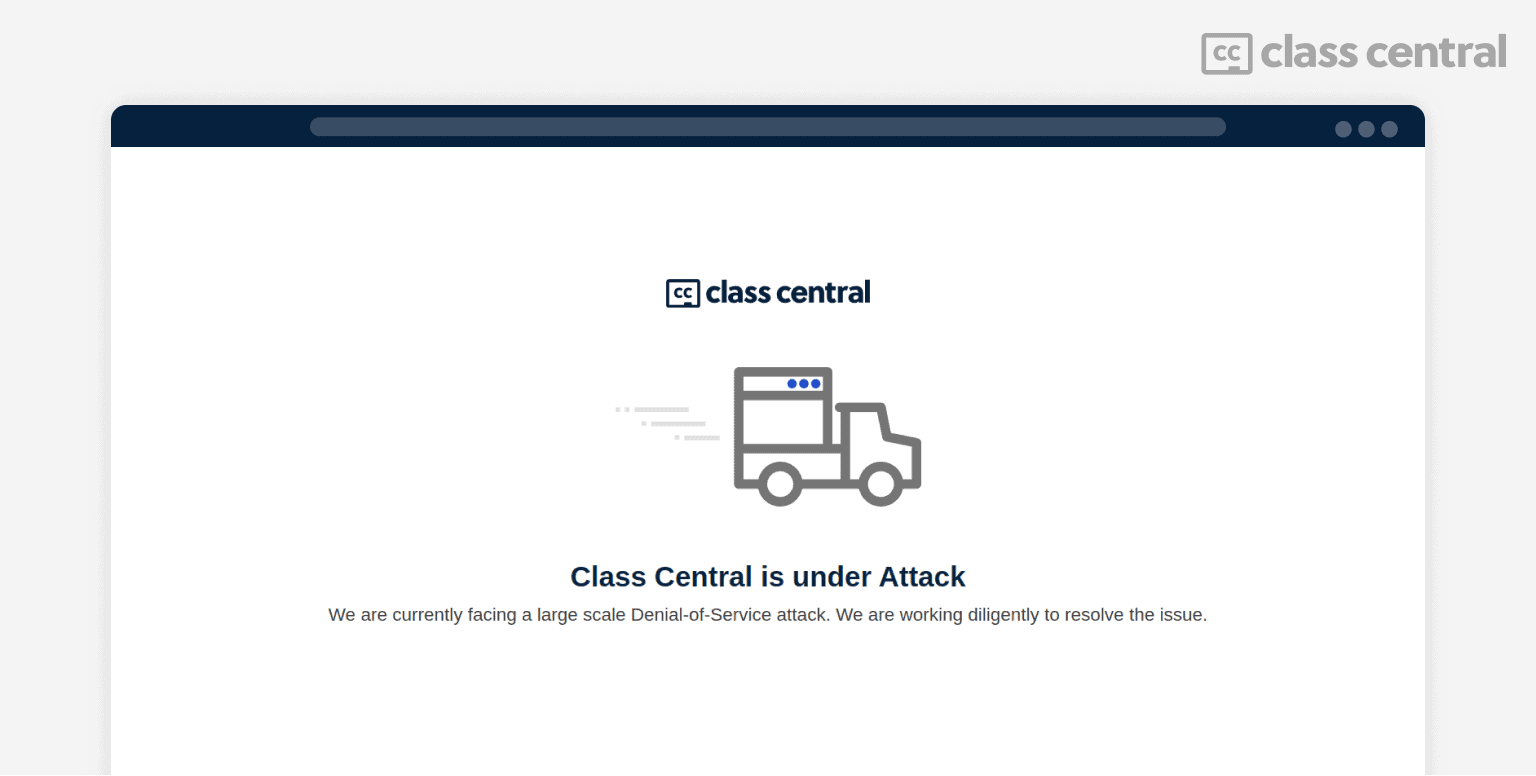

एक हमलावर ने क्लास सेंट्रल 200 मीटर फर्जी उपयोगकर्ताओं को भेजा, साइट को 36 घंटे के लिए ऑफ़लाइन ले लिया। यहां बताया गया है कि यह कैसे नीचे चला गया।

मैंने सुना rumbling - यह मेरा फोन था, जो कि बजाब था: कॉल, मैसेज, स्लैक नोटिफिकेशन। वर्ग केंद्र वेबसाइट नीचे थी। यह लाखों हिट मिल रहा था, जिससे यह सभी के लिए अनुपयोगी हो गया।

बाद में, हमें पता चला कि यह एक था रैंसम डीडीओएस हमला, और वह कम से कम एक ऑनलाइन पाठ्यक्रम प्रदाता (जो नियमित पाठक है रिपोर्ट के बारे में पता होगा) भी हमला किया गया था। हमलावर ने बिटकॉइन में $ 5,000 के लिए "सभी समस्याओं के लिए समाधान फ़ाइल" के लिए कहा।

समय बदतर नहीं हो सकता था। मैं ग्वाटेमाला में था MOOCs के साथ सीखना सम्मेलन। मैंने सिर्फ एक कीनोट दिया था (यहाँ स्लाइड) और कुछ घंटों बाद एक पैनल में भाग लेने के लिए निर्धारित किया गया था। और हमारा सबसे वरिष्ठ इंजीनियर अपने गृहनगर और सप्ताह के लिए अपने रास्ते पर था।

वर्ग केंद्र 36 घंटे के लिए नीचे था क्योंकि हमने इसे वापस लाने के लिए काम किया था। हमलावर हमारे हर कदम को देख रहा था और इसका जवाब दे रहा था, यहां तक कि हमें संदेश भेजते हुए भी यह कहते हुए कि हमारे प्रयास व्यर्थ थे।

यह कहानी है कि हम कैसे हमले को कम करते हैं, क्या काम किया और काम नहीं किया, एसईओ प्रभाव (छोटी और दीर्घकालिक), साथ ही साथ यह हमें कितना खर्च करता है।

हमला: कैसे और क्यों

जैसे ही साइट नीचे गई, हमने तुरंत सुराग की तलाश शुरू कर दी। हमने हाल ही में कुछ बुनियादी ढांचे में सुधार किया था, इसलिए हमारा पहला विचार यह था कि हमने एक सेटिंग को गड़बड़ कर दिया होगा।

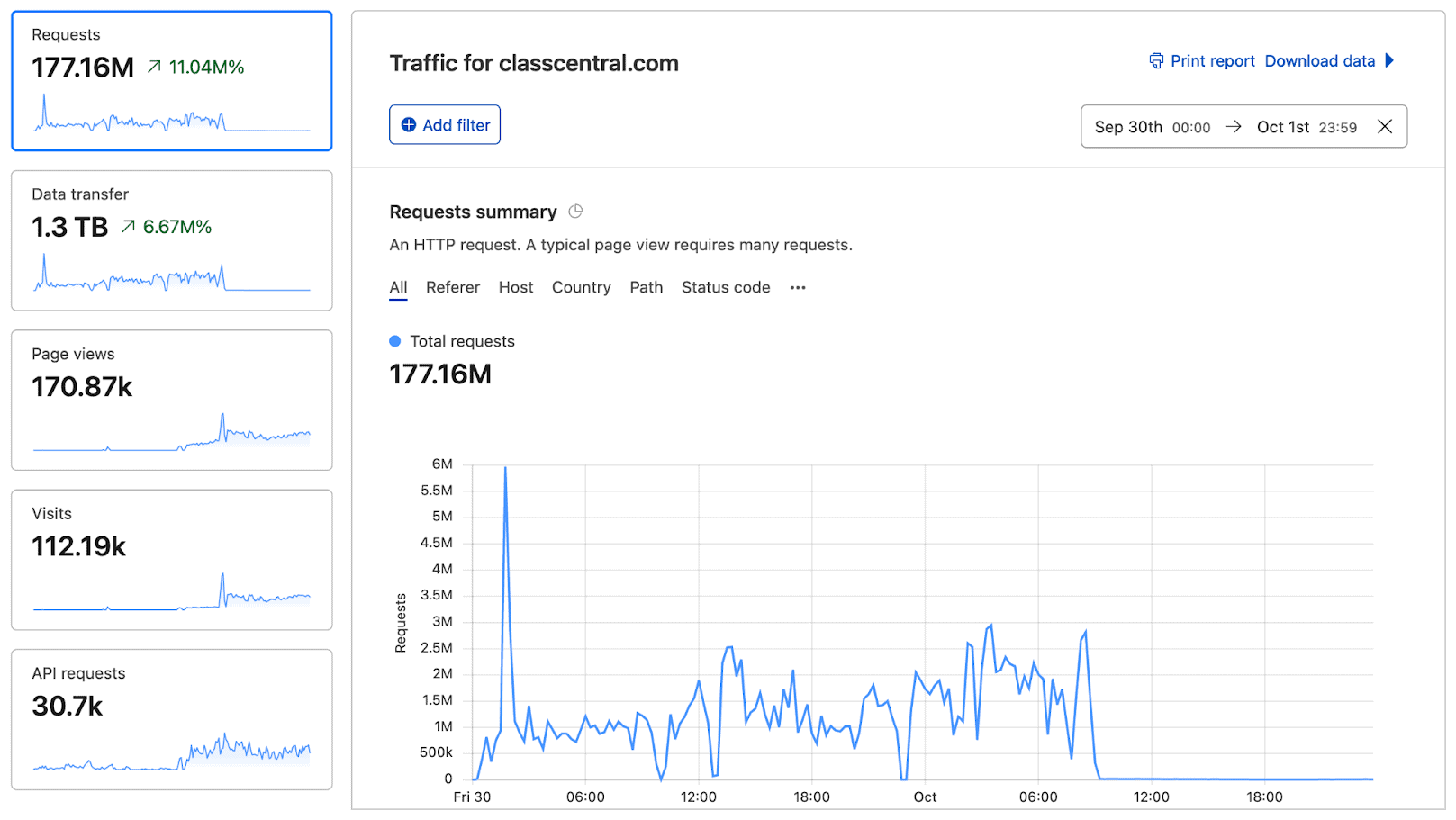

लेकिन लॉग को देखने के बाद, यह स्पष्ट हो गया कि हम भारी हमले में थे, जिसके पैमाने को हम केवल क्लाउडफ्लेयर पर स्विच करने के बाद महसूस करते हैं।

हमला एक "फिरौती" है डीडीओएस अटैक। " सीधे शब्दों में कहें, तो लाखों बॉट्स हर घंटे क्लास सेंट्रल होमपेज का दौरा करना शुरू कर देते हैं।

नतीजतन, हम वास्तविक लोगों को दूर कर रहे थे, क्योंकि हम बॉट्स की सेवा में व्यस्त थे। व्यावहारिक रूप से, साइट सभी के लिए अनुपयोगी थी। अधिक जानने के लिए, CloudFlare में से कुछ है इस विषय पर सर्वश्रेष्ठ व्याख्याकार.

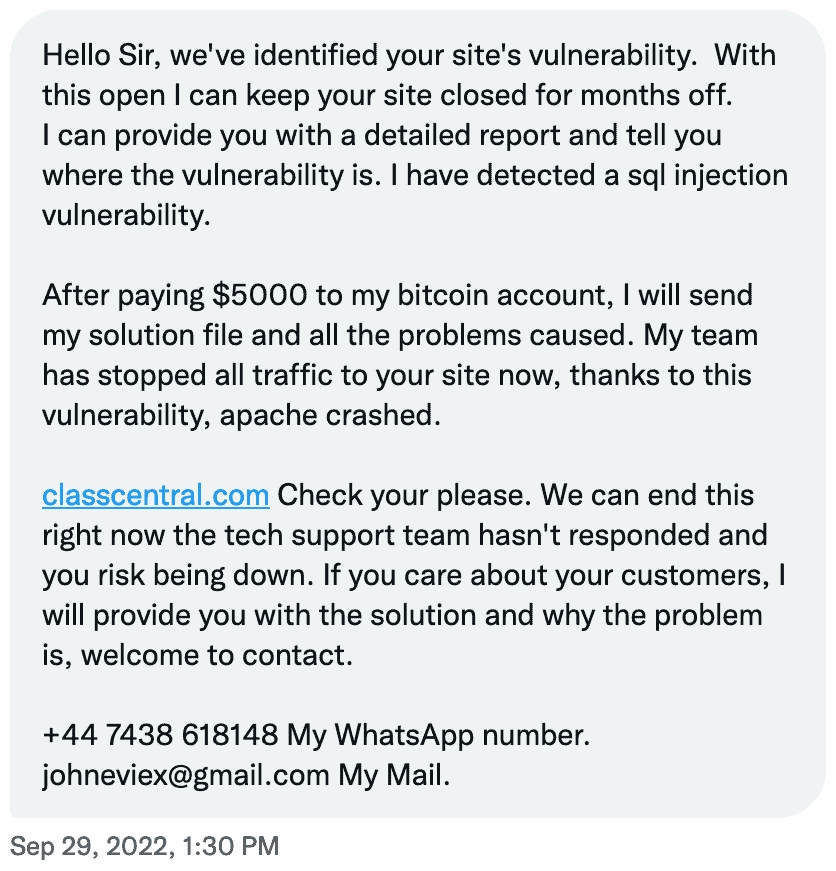

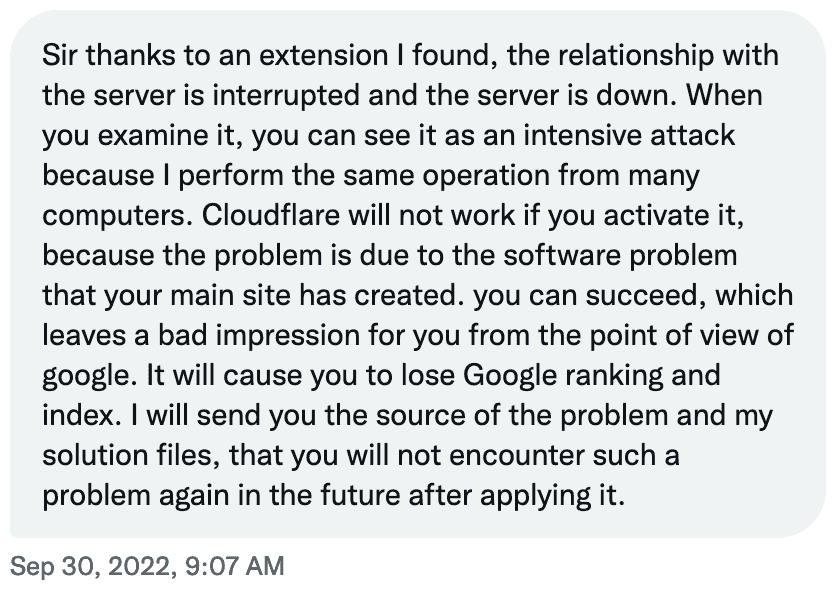

कुछ घंटों बाद, हमें एहसास हुआ कि हमें क्यों निशाना बनाया जा रहा है। जॉन एवी जुनैद (ट्विटर हैंडल) द्वारा गए हमलावर @Evie24435208) मुझे अपने व्यक्तिगत ट्विटर, क्लास सेंट्रल के ट्विटर, साथ ही साथ हमारे संपर्क ईमेल पर मैसेज किया था। यहाँ संदेश है:

व्यक्ति ने संकेत दिया कि उन्होंने "SQL इंजेक्शन भेद्यता" की पहचान की और इसका उपयोग "क्रैश अपाचे" के लिए किया। यह एक स्पष्ट झूठ था। लॉग स्पष्ट थे: यह एक DDOS हमला था। इसके अलावा, क्लास सेंट्रल का उपयोग नहीं करता है अपाचे वेब सर्वर।

लेकिन मैं कल्पना कर सकता हूं कि कम तकनीकी संसाधनों के साथ छोटी साइटें इसके लिए गिर सकती हैं। जैसा कि हमलावर ने उल्लेख किया है, असली खतरा "अपनी साइट को महीनों के लिए बंद रखने के लिए था।" यहां तक कि अगर आप $ 5,000 का भुगतान करते हैं, तो कोई कारण नहीं है कि हमलावर रुक जाएगा या बाद में फिर से एक ही काम नहीं करेगा।

18 घंटे बाद, मुझे हमलावर से एक और संदेश मिला।

हमलावर ने देखा कि हमने CloudFlare (बाद में उस पर अधिक) पर स्विच किया था और यह कहते हुए कि यह एक "सॉफ्टवेयर समस्या थी।" लेकिन यहाँ, उन्होंने एक और खतरा बताया: कि हम "Google रैंकिंग खो सकते हैं।"

यह वास्तव में हमारे साथ पहले हुआ था। पिछले साल, हमने अपना आधा ट्रैफ़िक खो दिया जब Google ने अपने खोज एल्गोरिथ्म को ट्विक किया। डेढ़ साल बाद, हम अभी भी पूरी तरह से ठीक नहीं हुए हैं। इस साल की शुरुआत में, जब 2U स्टॉक की कीमत आधी गिर गई, तो मैंने अनुमान लगाया कि Google का एल्गोरिथ्म परिवर्तन आंशिक रूप से जिम्मेदार हो सकता है.

मैंने भी इसके बारे में लिखा है सीओ सामग्री रणनीति शीर्ष प्लेटफार्मों जैसे कि कोर्सेरा, मास्टरक्लास और एडएक्स। यहां तक कि अगर हमलावर ने स्पष्ट रूप से इसका उल्लेख नहीं किया था, तो यह जोखिम पहले से ही मेरे दिमाग में था। यदि आप नीचे स्क्रॉल करते हैं, तो आप पाएंगे कि हमले ने हमारे एसईओ को कैसे प्रभावित किया।

डीडीओएस शमन

एक बार जब हमें पता चला कि यह एक DDOS हमला था, तो हमने जो पहली चीजों को किया था, उनमें से एक हमले में एक पैटर्न खोजने की कोशिश कर रहा था - उदाहरण के लिए, कुछ में कुछ उपयोगकर्ता एजेंट या आईपी पता - वास्तविक उपयोगकर्ताओं को बॉट से अलग करने और हमलावरों को फ़िल्टर करने की कोशिश करने के लिए।

लेकिन हमें जल्द ही एहसास हुआ कि यह हमला अधिक परिष्कृत था और विभिन्न प्रकार के आईपी पते का इस्तेमाल किया।

हमने नोट किया कि हमलावर हमारे होमपेज पर सभी ट्रैफ़िक भेज रहा था। इसलिए हमने होमपेज पर एक रखरखाव पृष्ठ दिखाना शुरू कर दिया, और इसने हमें बाकी साइट को ऊपर लाने की अनुमति दी।

एक और ट्रिक हमने कोशिश की थी कि होमपेज को एक और URL में क्लोन करना और रखरखाव पृष्ठ से क्लोन किए गए होमपेज तक वास्तविक ट्रैफ़िक को पुनर्निर्देशित करने के लिए जावास्क्रिप्ट का उपयोग करना। मूल रूप से, बॉट रखरखाव पृष्ठ देखेंगे, लेकिन वास्तविक उपयोगकर्ता केवल वैकल्पिक होमपेज पर पुनर्निर्देशित होने से पहले केवल रखरखाव पृष्ठ को देखेंगे।

लेकिन जल्द ही, हमलावर को एहसास हुआ कि क्या हो रहा है और अन्य पृष्ठों पर भी हमला करना शुरू कर दिया। जब हमें एहसास हुआ कि हमें जानबूझकर लक्षित किया जा रहा है। इस बिंदु पर, हमने अभी तक ट्विटर/ईमेल संदेश नहीं देखे हैं।

जैसा कि मैंने पहले उल्लेख किया था, उस समय, मैं एक सम्मेलन के लिए ग्वाटेमाला में था और अपने सहयोगी के साथ दूर से काम कर रहा था @suparn, जो भारत में था। यह भारत में लगभग 2 बजे था जब यह सब शुरू हुआ। और 24 घंटे बाद, सुपरन को एक ही सम्मेलन में दो दूरस्थ प्रस्तुतियाँ देने वाले थे। कहने के लिए पर्याप्त है, वह मुश्किल से कोई नींद नहीं मिला।

हमें तेजी से एहसास हुआ कि यह जितना हम अपने दम पर संभाल सकते हैं उससे अधिक है। DDOS शमन की दुनिया में, एक नाम है (सार्वजनिक धारणा के संदर्भ में, कम से कम) जो सभी से ऊपर है: CloudFlare। हमारे अपने प्रयास विफल होने के बाद, हमने आखिरकार CloudFlare पर स्विच करने का फैसला किया।

CloudFlare बचाव के लिए सुपरन

लेकिन CloudFlare पर स्विच करने के बाद भी, बॉट अभी भी हो रहे थे। इस बिंदु तक मेरी धारणा यह थी कि CloudFlare जादुई रूप से सभी बॉट्स का पता लगाएगा और उन्हें ब्लॉक करेगा। मैं गलत था।

हमें स्पष्ट रूप से CloudFlare को कॉन्फ़िगर करना था, सभी बॉट्स को प्रभावी ढंग से रोकने के लिए हमले के लिए सेटिंग को सिलाई करना। यह सुपरन दोनों है और मैं वास्तव में परिचित नहीं हूं। जब मैं की तैनाती क्लास सेंट्रल के बारे में लिंक्डइन पर हमला किया जा रहा है, एक क्लाउडफ्लेयर इंजीनियर मेरे पास पहुंचा और मुझे एक खाता कार्यकारी के साथ जोड़ा।

खाता कार्यकारी ने हमें CloudFlare वेबसाइट पर कुछ सहायक संसाधनों के लिए निर्देशित किया, दृष्टिकोण के साथ हम कोशिश कर सकते हैं। यह पूछे जाने पर कि क्या वे हमें CloudFlare को कॉन्फ़िगर करने में मदद कर सकते हैं, हमने सीखा कि यह न्यूनतम 1-वर्ष की प्रतिबद्धता के साथ प्रति माह $ 5,000 का खर्च आएगा। ईमानदारी से, हमलावर की कीमत अधिक उचित लग रही थी।

लेकिन सभी आशा खो नहीं गई थी। जब आप एक चुटकी में होते हैं, तो आप कभी -कभी अपने झोंपड़ियों को तोड़ने और जल्दी से स्तर को तोड़ने में सक्षम होते हैं। क्या सबसे बुरा हो सकता है? साइट पहले से ही नीचे थी।

सुपरन ने बस यही किया। यह लगभग वैसा ही था जैसे कि भविष्य का एक सुपरन वर्तमान में वर्तमान सुपरन का मार्गदर्शन कर रहा था।

यहां तक कि CloudFlare पर स्विच करने जैसा कुछ सामान्य रूप से हमें परीक्षण और तैनात करने में सप्ताह लगेगा। इसके बजाय, यह 30 मिनट से भी कम समय में किया गया था। बहुत सारे परीक्षण और त्रुटि के बाद, एक नींद से वंचित सुपरन ने बॉट्स को अवरुद्ध करने के लिए सही CloudFlare कॉन्फ़िगरेशन का पता लगाया, जबकि वास्तविक मनुष्यों को क्लास सेंट्रल का दौरा करने की अनुमति दी।

CloudFlare में गुप्त झूठ है दर सीमित करना और आईपी एक्सेस नियम। आखिरकार, हमलावर बंद हो गया। हमले के शुरू होने के कुछ 36 घंटे बाद, क्लास सेंट्रल ऑनलाइन और स्थिर था।

लागत

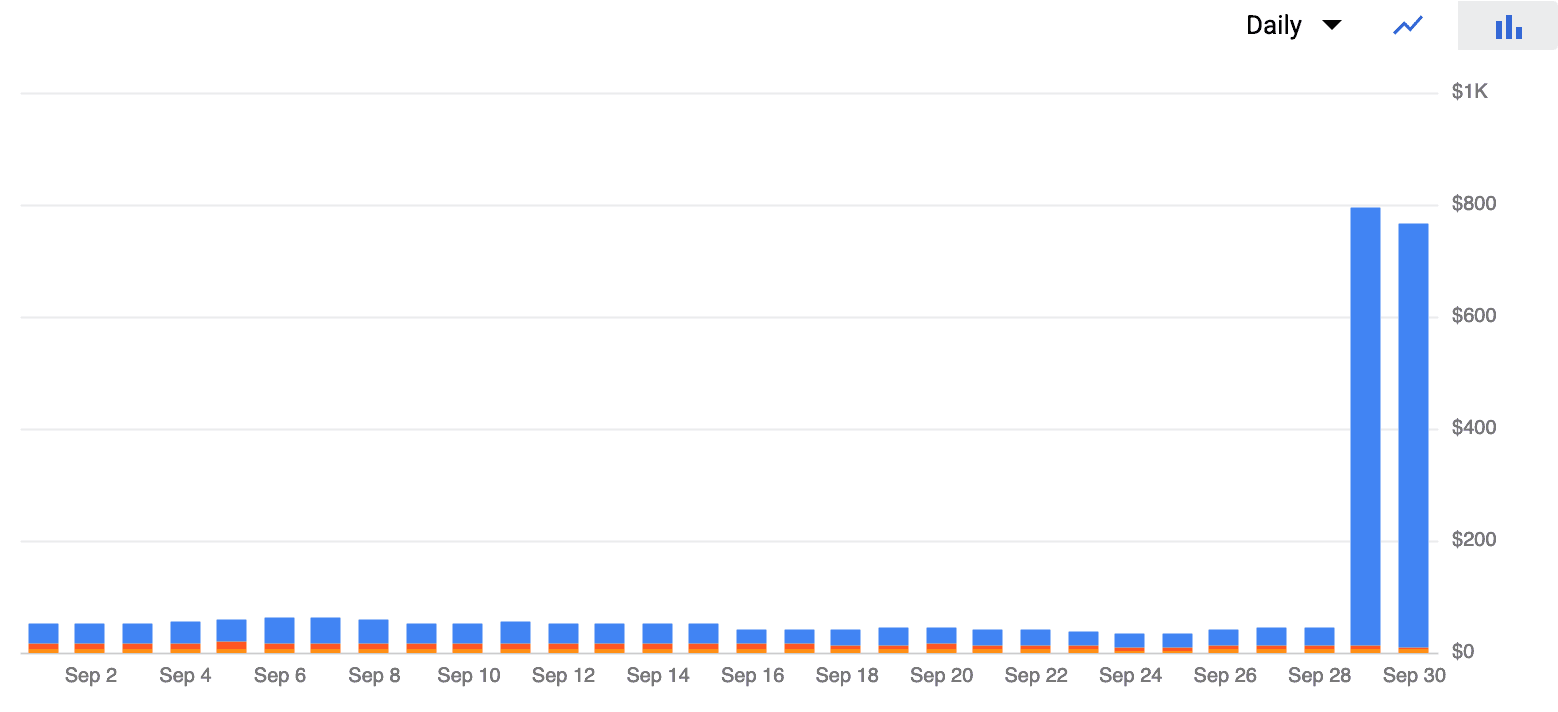

हमारे द्वारा सेवा की जाने वाली यातायात की मात्रा की तुलना में क्लास केंद्रीय परिचालन लागत अपेक्षाकृत कम है। लेकिन सिर्फ 36 घंटों में, हमारे Google क्लाउड की लागत महीने के लिए दोगुनी हो गई। मूल रूप से बॉट ट्रैफ़िक की उच्च मात्रा के कारण हमारी नेटवर्किंग की लागत आसमान छूती है।

संक्षेप में, बॉट ट्रैफ़िक की लागत प्रति दिन 1,000 डॉलर है, भले ही क्लास सेंट्रल इस समय के बहुमत से नीचे था। यह इस DDOS हमले के सबसे डरावने पहलुओं में से एक था और शायद यही कारण है कि ये हमले प्रभावी हो सकते हैं।

सीओ प्रभाव

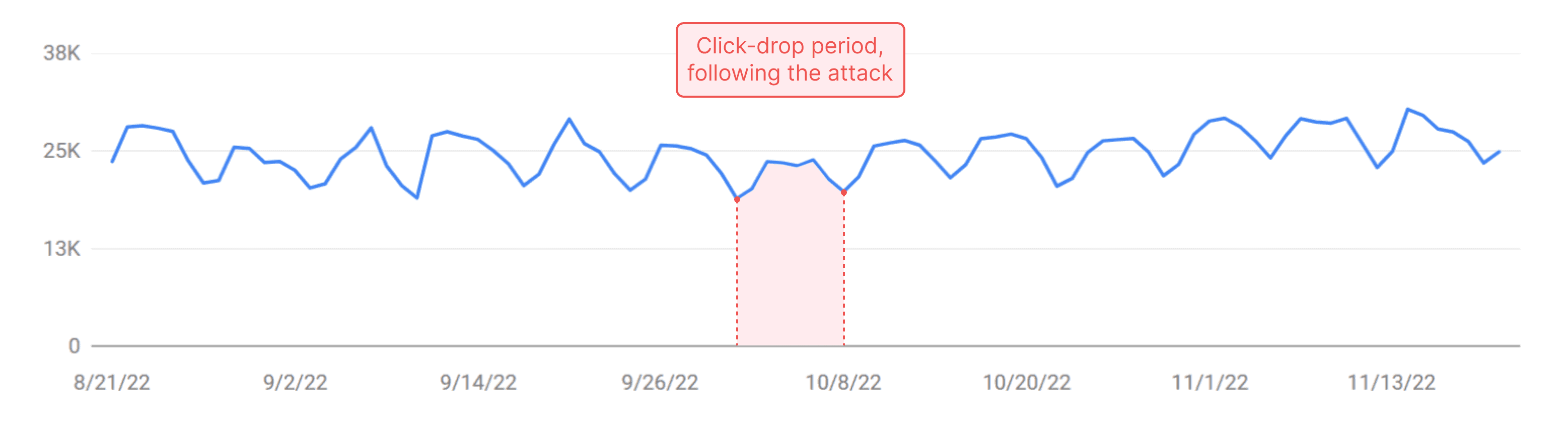

सौभाग्य से, हमारे एसईओ पर दीर्घकालिक प्रभाव नहीं था। सप्ताह में खोज यातायात में कमी आई जिसने तुरंत हमले का पालन किया, लेकिन यह तब से पलटाव हुआ और ऊपर जाना जारी रहा।

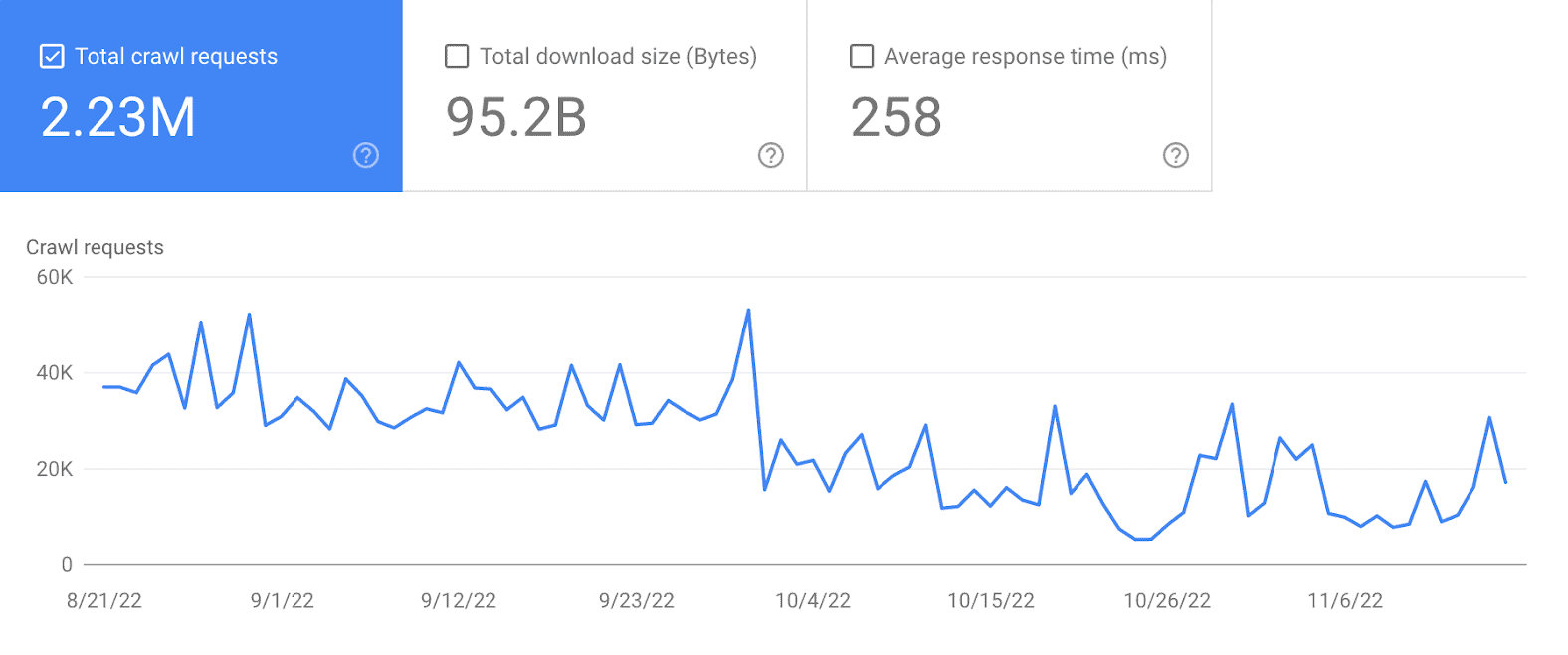

एक चीज जो मैंने नोटिस की थी, वह Google से क्रॉल अनुरोधों में एक महत्वपूर्ण गिरावट थी। यह स्पष्ट नहीं है कि यह हमले या क्लाउडफ्लेयर पर स्विच के कारण है या नहीं। लेकिन इस पर नजर रखने के लिए कुछ है।

DDOS हमले कुछ ऐसी कंपनियों के लिए तैयार हैं। हमारे मामले में, यह आग से एक परीक्षण था, जो मुश्किल समय से जटिल था। हमारे पास दुबला संचालन है, इसलिए हमारे लिए एक न्यायपूर्ण समय का दृष्टिकोण काम करता है। लेकिन कई स्टार्टअप्स के लिए, डाउनटाइम, यहां तक कि जब कम, गंभीर परिणाम हो सकते हैं। यदि आप उस स्थिति में हैं, तो प्रीमेप्टिव उपाय एक अच्छे विचार की संभावना है - खासकर यदि आप अपनी टीम में सुपरन नहीं हैं।

जेफ विंचेल

खुशी है कि आप बच गए और उन्हें हरा दिया।

लुई

बहुत बढ़िया लेख! और मुझे यह कहना है कि आमतौर पर इन बातों पर बात करना बहुत कठिन होता है, एक अर्थ में विफलता होती है। मैंने छोटे स्टार्टअप क्रैश और बर्न देखा है और इस कारण से फिरौती देने के बारे में सक्रिय रूप से सोच रहा हूं। इस कहानी के साथ पारदर्शी होने के लिए धन्यवाद। मुझे अपने आप से पहले एक दो बार सुपर्न की आवश्यकता होगी। टिप्स और ट्रिक्स दिखाने के लिए धन्यवाद और प्रभाव टन एसईओ भी, वास्तव में एक और टेक एसईओ द्वारा सराहना की

अभी भी लंबी अवधि के प्रभावों के बारे में उत्सुक हैं, न कि केवल क्रॉल दर। अधिक साझा करने के लिए बाहर पहुंचने के लिए स्वतंत्र महसूस करें, यह एक खुशी होगी।

@Growthlouis

डोमिनिक

मैं CloudFlare से हमला मोड में हूँ, यह बिल्कुल भी मदद नहीं कर रहा है?

इसके अलावा, इस WP ब्लॉग पर-classcentral.com/report आप एक्स-पावर्ड-बाय: PHP/7.1.22 हेडर लीक कर रहे हैं। PHP 7.1 अब आधिकारिक तौर पर 01 दिसंबर 2019 के रूप में समर्थित नहीं है।

और आप नवीनतम Yoast SEO संस्करण का उपयोग नहीं कर रहे हैं।

मैं यह लिख रहा हूं क्योंकि आपको यह बताने के लिए कि मैं कोडिंग में कुल शौकिया के रूप में या कुछ भी उन बुनियादी चीज़ों में से कुछ को देख सकता हूं और मुझे यकीन है कि असली हैकर को और भी अधिक कमजोरियां मिल सकती हैं और समस्या यह है कि आप सॉफ्टवेयर तक उपयोग नहीं कर रहे हैं और आप अपनी वेबसाइटों को उतना अच्छा नहीं कर रहे हैं जितना आप कर सकते हैं।

मुझे यकीन है कि इस हमले को मुफ्त क्लाउडफ्लेयर योजना के साथ भी तेजी से रोका जा सकता था।

वैसे भी, एक रिपोर्ट के लिए धन्यवाद। खुशी है कि आपने सभी को सुलझा लिया है।

सेल शाह

रिपोर्ट (वर्डप्रेस इंस्टेंस) और मुख्य उत्पाद अलग -अलग कोडबेस/इंस्टेंस हैं। वास्तव में यह रिपोर्ट अभी भी हमले के दौरान काम कर रही थी, जब तक कि हम इसे खुद नीचे नहीं ले गए।

हम इसे CloudFlare के बिना रोक नहीं सकते थे, लेकिन इसके लिए कुछ कॉन्फ़िगरेशन और ट्विकिंग की आवश्यकता थी। उनका यूआई बहुत सहज है, एनालिटिक्स बहुत जल्दी ताज़ा हो जाते हैं, और कॉन्फ़िगरेशन परिवर्तन तेजी से तैनात किए जाते हैं। इससे तेजी से पुनरावृत्ति में मदद मिली।

और

पास में,

खुशी है कि यह भयानक प्रकरण अब आपके पीछे है। जिज्ञासा से बाहर, आपने क्लाउड फ्लेयर पर क्यों समझौता किया (जैसा कि इम्पीरा या अकामाई के विपरीत, दोनों डीडीओएस सुरक्षा समाधान प्रदान करते हैं)? क्या यह मुख्य रूप से लागत थी?

सेल शाह

मैं केवल CloudFlare से परिचित था। लेकिन इसके लुक से, वे सभी "मूल्य निर्धारण के लिए हमसे संपर्क करें" विवरण लगते हैं। यह आम तौर पर हमारे पूरे होस्टिंग बजट की तुलना में अधिक लागत का रास्ता होगा। CloudFlare में प्रवेश के लिए काफी कम बाधा है और मुफ्त/$ 20/$ 200 मूल्य बिंदुओं पर बहुत कुछ प्रदान करता है।

विक्टोरिया

आकर्षक, अपनी कहानी साझा करने के लिए धन्यवाद!

ए.पी. फुलिया राज

इस प्रेरक लेख के लिए धन्यवाद। मैं इस संकट के दौरान आपके नेतृत्व की सराहना करता हूं। कठिनाइयों के बारे में जानना दर्दनाक था लेकिन आपकी सफलता की कहानी के बारे में जानकर खुशी हुई। ये चोट आपको मजबूत बना रहे हैं। ClassCentral के लिए शुभकामनाएं।

सिंधु

सही सीखने के लिए ऐसा महान सबक ... यह अब तक पढ़े जाने वाले सबसे अच्छे लेखों में से एक था और एक साइबरसिटी छात्र होने के नाते मैं आंशिक रूप से समझ सकता था और महसूस कर सकता था कि क्लास सेंट्रल में ऐसे महान लोगों के लिए किस तरह का तनाव और कुदोस था जो इसे वापस मिल गया .. प्रभावित किया।